Isi

- Apa itu hacking topi abu-abu?

- Memperkenalkan hacker etis

- Bagaimana peretasan terjadi?

- Bagaimana peretas meretas: Strategi teratas

- Serangan phishing

- Injeksi SQL

- Eksploitasi nol hari

- Serangan membabi buta

- Serangan DOS

- Pekerjaan Anda sebagai peretas etis

- Cara memulai sebagai peretas etis

Ketika Anda berpikir tentang peretas, Anda cenderung berpikir tentang orang-orang berkerudung yang mencoba mengumpulkan data sensitif dari perusahaan besar - peretasan etis terdengar seperti sebuah oxymoron.

Yang benar adalah banyak orang yang melakukan peretasan melakukannya karena alasan yang jujur. Ada banyak alasan bagus untuk belajar meretas. Ini dapat dikategorikan menjadi alasan "topi abu-abu" netral, dan alasan "topi putih" yang produktif.

Apa itu hacking topi abu-abu?

Pertama, ada cinta bermain-main: melihat cara kerja, dan memberdayakan diri sendiri. Dorongan yang sama yang mendorong seorang anak untuk mengambil arloji terpisah dan untuk merekayasa balik itu dapat memotivasi Anda untuk melihat apakah Anda dapat secara efektif mem-bypass keamanan program X atau Y.

Sangat meyakinkan untuk mengetahui bahwa Anda dapat membela diri secara online

Semoga Anda tidak perlu meretas akun email, tetapi mengenal Anda bisa jika perlu (adikmu telah diculik!) tetap saja menarik. Ini sedikit seperti seni bela diri. Sebagian besar dari kita berharap tidak perlu berjuang untuk yang nyata, tetapi meyakinkan untuk mengetahui bahwa Anda dapat membela diri.

Meretas benar-benar bisa menjadi sarana pertahanan diri yang berguna. Dengan membaca pengantar peretasan etis, Anda dapat mempelajari tentang ancaman terhadap privasi dan keamanan Anda di web. Dengan melakukan itu, Anda dapat melindungi diri dari serangan potensial sebelum terjadi dan membuat keputusan yang lebih cerdas. Dengan awal Internet of Things, semakin banyak kehidupan kita akan menjadi "online." Mempelajari dasar-dasar keamanan data akan segera menjadi masalah pelestarian diri.

Memperkenalkan hacker etis

Peretasan etis juga sangat dapat dimonetisasi. Jika Anda ingin mem-bypass sistem keamanan untuk hidup, ada banyak jalur karier yang sangat menguntungkan untuk tujuan itu. Anda dapat bekerja sebagai analis keamanan informasi, pentester, profesional TI umum, atau Anda dapat menjual keterampilan Anda secara online melalui kursus dan e-book. Sementara banyak pekerjaan sedang dikikis oleh otomatisasi dan digitalisasi, permintaan akan spesialis keamanan hanya akan meningkat.

Peretasan etis sangat dapat dimonetisasi

Seseorang yang bekerja di bidang ini biasanya adalah apa yang kami maksud dengan istilah "peretas etis." Mari kita selidiki lebih lanjut.

Bagaimana peretasan terjadi?

Pada tingkat mendasar, peretas etis menguji keamanan sistem. Setiap kali Anda menggunakan sistem dengan cara yang tidak dimaksudkan, Anda melakukan "retasan." Biasanya, ini berarti menilai "input" dari suatu sistem.

Input dapat berupa apa saja dari formulir di situs web, hingga membuka porta di jaringan. Ini diperlukan untuk berinteraksi dengan layanan tertentu, tetapi mereka mewakili target untuk peretas.

Terkadang itu mungkin berarti berpikir di luar kotak. Biarkan stik USB tergeletak di sekitar dan seringkali seseorang yang menemukannya akan menancapkannya. Ini dapat memberikan pemilik stik USB itu kendali besar atas sistem yang terpengaruh. Ada banyak masukan yang biasanya tidak Anda anggap sebagai ancaman, tetapi peretas yang cerdas dapat menemukan cara untuk mengeksploitasinya.

Lebih banyak input berarti "permukaan serangan" yang lebih besar, atau lebih banyak peluang bagi penyerang. Ini adalah salah satu alasan mengapa terus-menerus menambahkan fitur baru (dikenal sebagai fitur mengasapi) tidak selalu merupakan ide yang baik untuk pengembang. Seorang analis keamanan sering mencoba dan mengurangi permukaan serangan dengan menghapus input yang tidak perlu.

Bagaimana peretas meretas: Strategi teratas

Untuk menjadi peretas etis yang efektif, Anda perlu tahu apa yang Anda hadapi. Sebagai peretas etis atau "pentester," adalah tugas Anda untuk mencoba serangan semacam ini terhadap klien sehingga Anda kemudian dapat memberikan kesempatan bagi mereka untuk menutup kelemahan.

itu akan menjadi tugas Anda untuk mencoba serangan semacam ini terhadap klien

Ini adalah beberapa cara yang mungkin dilakukan peretas untuk masuk ke jaringan:

Serangan phishing

Serangan phishing adalah bentuk "rekayasa sosial," di mana peretas menargetkan pengguna ("barang basah") daripada jaringan secara langsung. Mereka melakukan ini dengan mencoba membuat pengguna untuk menyerahkan rincian mereka dengan sukarela, mungkin dengan menyamar sebagai orang perbaikan TI, atau mengirim email yang tampaknya berasal dari merek yang mereka tangani dan percayai (ini disebut spoofing). Mereka bahkan dapat membuat situs web palsu dengan formulir yang mengumpulkan detail.

Apapun itu, penyerang hanya perlu menggunakan detail itu untuk masuk ke akun dan mereka akan memiliki akses ke jaringan.

Tombak phishing adalah phishing yang menargetkan individu tertentu dalam suatu organisasi. Perburuan paus berarti menyerang kahuna terbesar - eksekutif dan manajer tingkat tinggi. Phishing sering kali tidak memerlukan keterampilan komputer dalam banyak kasus. Terkadang yang dibutuhkan oleh seorang hacker adalah alamat email.

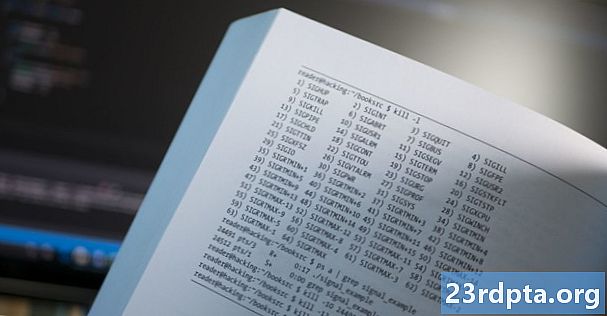

Injeksi SQL

Yang ini mungkin sedikit lebih dekat dengan apa yang Anda bayangkan ketika membayangkan peretas. Structured Query Language (SQL) adalah cara mewah untuk menggambarkan serangkaian perintah yang dapat Anda gunakan untuk memanipulasi data yang disimpan dalam database. Saat Anda mengirimkan formulir di situs web untuk membuat kata sandi pengguna baru, ini biasanya akan membuat entri dalam tabel termasuk data itu.

Kadang-kadang formulir juga akan secara tidak sengaja menerima perintah, yang dapat membuat peretas mengambil atau memanipulasi entri secara ilegal.

Dibutuhkan banyak waktu bagi peretas atau pentester untuk mencari peluang ini secara manual di situs web atau aplikasi web besar, yang merupakan tempat alat seperti Hajiv masuk. Ini secara otomatis akan mencari kerentanan untuk dieksploitasi, yang sangat berguna untuk spesialis keamanan, tetapi juga bagi mereka yang memiliki niat buruk.

Eksploitasi nol hari

Eksploitasi zero-day bekerja dengan mencari kelemahan dalam pengkodean atau protokol keamanan suatu perangkat lunak sebelum pengembang memiliki kesempatan untuk menambalnya. Ini mungkin melibatkan penargetan perangkat lunak perusahaan sendiri, atau mungkin melibatkan penargetan perangkat lunak yang digunakannya. Dalam satu serangan terkenal, peretas berhasil mengakses kamera keamanan di kantor perusahaan dengan eksploitasi nol hari. Dari sana, mereka dapat merekam apa pun yang menarik perhatian mereka.

Seorang hacker mungkin membuat malware yang dirancang untuk mengeksploitasi kelemahan keamanan ini, yang kemudian mereka instal secara rahasia di mesin target. Ini adalah jenis peretasan yang mendapat manfaat dari mengetahui cara membuat kode.

Serangan membabi buta

Serangan brute force adalah metode meretas kombinasi kata sandi dan nama pengguna. Ini bekerja dengan memeriksa setiap kombinasi yang mungkin satu per satu sampai menyentuh pasangan yang menang - seperti halnya pencuri dapat melalui kombinasi pada brankas. Metode ini biasanya melibatkan penggunaan perangkat lunak yang dapat menangani proses atas nama mereka.

Serangan DOS

Serangan denial of service (DOS) dimaksudkan untuk menjatuhkan server tertentu untuk jangka waktu tertentu, yang berarti ia tidak lagi dapat memberikan layanan yang biasa. Maka nama!

Serangan DOS dilakukan dengan melakukan ping atau mengirimkan lalu lintas ke server sehingga berkali-kali menjadi kewalahan dengan lalu lintas. Ini mungkin memerlukan ratusan ribu permintaan atau bahkan jutaan.

Serangan DOS terbesar adalah "didistribusikan" di banyak komputer (dikenal secara kolektif sebagai botnet), yang telah diambil alih oleh peretas menggunakan malware. Ini membuat mereka menyerang DDOS.

Pekerjaan Anda sebagai peretas etis

Ini hanyalah sedikit pilihan dari berbagai metode dan strategi yang sering digunakan peretas untuk mengakses jaringan. Bagian dari daya tarik peretasan etis bagi banyak orang adalah berpikir kreatif dan mencari kelemahan potensial dalam keamanan yang akan dilewatkan orang lain.

Sebagai peretas etis, tugas Anda adalah memindai, mengidentifikasi, dan kemudian menyerang kerentanan untuk menguji keamanan perusahaan. Setelah Anda menemukan lubang seperti itu, Anda kemudian akan memberikan laporan yang harus mencakup tindakan perbaikan.

Misalnya, jika Anda melakukan serangan phishing yang berhasil, Anda mungkin merekomendasikan pelatihan untuk staf mereka akan lebih mampu mengidentifikasi penipuan. Jika Anda mendapat malware nol hari di komputer dalam jaringan, Anda mungkin menyarankan perusahaan untuk menginstal firewall yang lebih baik dan perangkat lunak anti-virus. Anda mungkin menyarankan perusahaan memperbarui perangkat lunaknya, atau berhenti menggunakan alat tertentu sama sekali. Jika Anda menemukan kerentanan dalam perangkat lunak perusahaan sendiri, maka Anda bisa menunjukkannya kepada tim pengembang.

Cara memulai sebagai peretas etis

Jika itu terdengar menarik bagi Anda, ada banyak kursus daring yang mengajarkan peretasan etika. Ini adalah salah satu yang disebut The Ethical Hacker Bootcamp Bundle.

Anda juga harus memeriksa pos kami untuk menjadi analis keamanan informasi yang akan menunjukkan kepada Anda sertifikasi terbaik, tempat terbaik untuk mencari pekerjaan, dan banyak lagi.